Nous sommes ravis que vous ayez plongé dans l’édition 3 de la saison 2 de Z to A Pulse !

Avec 630 milliards de dollars de valeur commerciale en jeu dans la mise en œuvre et la migration vers le nuage, les organisations sont dépassées par les stratégies évolutives qui perturbent le secteur.

Il est essentiel pour les organisations d’exploiter les stratégies de cloud qui permettent de démêler les modèles d’architecture et d’exploitation noueux et de tirer une valeur significative de leur parcours dans le cloud. C’est précisément ce sur quoi porte cette édition des échanges de la lettre d’information.

Comme nous l’avions promis dans la saison 2 de cette lettre d’information, il s’agit d’un rapport en vedette, dans lequel nous avons approfondi le rapport “Insights from CTOs on cloud strategies” * de McKinsey afin d’extraire des données sur les stratégies cloud en vogue et de les combiner avec la dextérité technique des experts en cloud de Zuci. En outre, pour comprendre la complexité de la sécurité des environnements multi-cloud, nous avons également étudié le “Cloud Native Application Protection Platform Report” * de la Cloud Security Alliance (CSA).

Bonjour à tous les lecteurs,

Je suis Ameena Siddiqa, stratège marketing chez Zuci Systems. Pour mieux comprendre les rapports susmentionnés, j’ai fait appel à l’expertise de nos passionnés et experts du cloud, Prasanna Venkatesh, vice-président de la livraison, ingénierie numérique, et Feroz, architecte de solutions, ingénierie numérique.

Entrons dans le vif du sujet !

Stratégie n° 1 – Construire des fondations solides pour l’informatique en nuage

Ameena : Pouvez-vous préciser ce que sont les zones d’atterrissage ?

Feroz : Bien sûr. Au lieu de décrire les zones d’atterrissage d’une manière purement technique, je vais l’expliquer rapidement à l’aide d’un exemple simple.

Supposons que vous souhaitiez maintenir votre corps et votre esprit en forme, mais que les étapes préliminaires vous laissent perplexe. Engager un entraîneur et investir dans une infrastructure sportive peut prendre du temps et coûter cher. S’inscrire dans le club de sport le plus proche semble être une bonne chose, car il dispose de toutes les solutions prêtes à l’emploi nécessaires à la réalisation de vos objectifs.

Les zones d’atterrissage sont comme des clubs de sport dans un environnement nuageux.

Les zones d’atterrissage sont un environnement préconfiguré et normalisé au sein d’une plateforme cloud, telle qu’Amazon Web Services (AWS), Microsoft Azure ou Google Cloud Platform (GCP), qui est spécifiquement conçu pour prendre en charge les phases initiales de migration des charges de travail, des applications et des données vers le cloud.

Il s’agit d’un guide de l’utilisateur contenant les meilleures pratiques, les outils et les cadres qui peuvent s’avérer très utiles pour mettre en place un environnement en nuage qui réponde aux besoins de l’entreprise.

Ameena : Comment la création de zones d’atterrissage normalisées permet-elle de maximiser les avantages de l’informatique en nuage ?

Feroz : Avec des fondations et des structures prêtes à l’emploi, les zones d’atterrissage sont très utiles pour accélérer les migrations dans le nuage et les déploiements de charges de travail. Voici quelques avantages incontournables des zones d’atterrissage :

- Sécurité et conformité : Nous devons remercier les garde-fous pour l’environnement sûr qu’ils créent pour les équipes d’ingénieurs afin de déployer et de mettre à jour les ressources en nuage dans le respect de la sécurité, de la conformité et des directives opérationnelles. Il réduit les risques liés à l’informatique parallèle, car il n’est pas nécessaire de mettre en œuvre des règles complexes dans le nuage public. Il s’agit par exemple d’imposer l’utilisation du cryptage pour les données au repos et en transit, de permettre l’authentification multifactorielle (MFA) pour l’accès et de mettre en place des règles de pare-feu pour contrôler le trafic sur le réseau.

- Un temps de mise sur le marché plus rapide : Grâce à l’automatisation et aux modèles prédéfinis dans les zones d’atterrissage, le temps de préparation pour la migration vers l’informatique dématérialisée est considérablement réduit. Les organisations peuvent ainsi créer et déployer de nouvelles applications en un temps record et obtenir des résultats plus rapidement.

- Contrôle des coûts : Il est plus facile pour les entreprises de perdre le contrôle de leurs dépenses en matière d’informatique dématérialisée lorsqu’elles ne disposent pas d’un cadre clair sur ce qu’elles font. Avec les bonnes zones d’atterrissage en place, les équipes d’ingénieurs peuvent facilement prévoir leurs dépenses lorsqu’elles mettent en place de nouvelles initiatives dans le nuage.

- Évolutivité : Les zones d’atterrissage sont conçues pour être évolutives, ce qui permet aux entreprises d’étendre leur empreinte sur le nuage en fonction de leurs besoins, tout en conservant une architecture cohérente et sécurisée.

Ameena : Combien de zones d’atterrissage sont nécessaires dans une organisation ?

Feroz : Il n’y a pas de solution unique lorsqu’il s’agit de mettre en place des zones d’atterrissage dans le nuage. Son nombre et sa structure varient en fonction de facteurs tels que la taille, le secteur d’activité, les exigences réglementaires et les objectifs d’adoption de l’informatique dématérialisée des entreprises.

Mais très souvent, les fournisseurs de services cloud (CSP) tels que AWS, Google et Azure, proposent une architecture de référence et des solutions qui s’alignent sur ces types de zones d’atterrissage afin d’aider les organisations à démarrer rapidement. Voici quelques-unes des zones d’atterrissage conventionnelles proposées par les FSC :

> Zones d’atterrissage de développement et de test

> Zones de débarquement de la production

> Traitement des Big Data Zones d’atterrissage

> Zones d’atterrissage de l’IdO

> Zones d’atterrissage pour les NFT et la blockchain

En fin de compte, les entreprises doivent déterminer le nombre et la structure des zones d’atterrissage qu’elles souhaitent en procédant à une évaluation complète de leur maturité, de leurs stratégies et de l’évolution de leurs besoins en matière d’informatique dématérialisée.

Ameena : Pouvez-vous nous parler du cadre de conception, de déploiement et d’exploitation (DDO) dans le cycle de vie de la zone d’atterrissage ?

Feroz : Bien sûr. La conception, le déploiement et l’exploitation (Design, Deploy and Operate – DDO) est une sorte de méthode stratégique qui permet de voir comment une zone d’atterrissage doit être perçue avant qu’elle ne devienne opérationnelle. Bien que le cadre DDO considère la conception comme la première approche, je dirais que l’effet persona précède la stratégie de conception.

L’acceptation du changement doit se faire du sommet à la base de la pyramide de l’organisation. Il aide les organisations à réaliser le potentiel des investissements dans le cloud et à améliorer l’efficacité opérationnelle de l’ensemble du processus.

> Conception

Dans l’étape suivante du cadre DDO, les organisations planifient l’architecture et la configuration de la zone d’atterrissage en fonction de leurs besoins. Il s’agit notamment de définir la topologie du réseau, les politiques IAM, de mettre en œuvre des contrôles de sécurité et bien plus encore.

> Déployer

Au cours de cette phase, l’infrastructure réelle de la zone d’atterrissage est provisionnée conformément à la conception, avec l’aide d’outils d’automatisation et de modèles d’infrastructure en tant que code, tels que les modèles AWS CloudFormation et Azure Resource Manager.

> Fonctionner

Au cours de cette phase, les organisations mettent en place des procédures de réponse aux incidents pour traiter les incidents de sécurité, les temps d’arrêt ou les problèmes de performance, et optimisent les mises à jour.

La mise en place du cadre DDO est un processus cyclique, et les organisations doivent constamment revoir le cadre au fur et à mesure que leur activité évolue, que la technologie change et que de nouvelles exigences apparaissent.

Stratégie n°2 – Passer à un modèle d’exploitation agile des produits

Ameena : Comment le modèle d’exploitation agile des produits remplace-t-il progressivement l’approche traditionnelle “lift and shift” ?

Prasanna : Le modèle de fonctionnement agile présente de nombreux avantages et le passage de l’approche traditionnelle “lift and shift” à l’approche agile est plus pratique et plus adapté pour les organisations.

Pourquoi?

En effet, dans le modèle agile, les organisations peuvent tester le prototypage et publier les fonctionnalités une par une plutôt que de procéder à un big bang en une seule fois.

Lorsque les entreprises passent à l’informatique dématérialisée, il se peut qu’elles ne soient pas en mesure de cocher toutes les cases du parcours de l’informatique dématérialisée dès le premier jour. Il s’agit d’un processus progressif qui nécessite une approche méthodique permettant d’identifier les éléments de base. La nature incrémentale des processus agiles permet aux organisations de lancer ces stratégies dans des sprints ciblés.

L’approche agile permet également d’obtenir un retour d’information sur les nouvelles fonctionnalités, de les évaluer et de déployer une fonctionnalité améliorée sur la base des tendances et de l’acceptation. Cela contribuerait grandement à la création d’un carnet de commandes pour les futures versions.

Par exemple, nous pouvons agir sur la base d’informations telles que la facilité d’utilisation ou le nombre de visites sur les nouvelles fonctionnalités. Ces données vous aideront à comprendre la nécessité d’une campagne et à l’améliorer pour obtenir de meilleurs résultats. Les organisations peuvent facilement analyser les fonctionnalités les plus utilisées et mener des enquêtes pour explorer ce qui peut être fait de plus dans les versions ultérieures.

En bref, le modèle agile aide les organisations à maintenir un système innovant, acceptable, durable et résilient.

Ameena : Comment la mise en place d’un centre d’excellence en matière d’informatique dématérialisée (CCoE) ouvre-t-elle la voie à la réussite de l’ensemble du parcours de l’informatique dématérialisée ?

Prasanna : Un CCoE est une équipe dédiée ou un groupe de personnes chargées de définir, de mettre en œuvre et de régir les meilleures pratiques et stratégies en matière d’informatique dématérialisée au sein d’une organisation. Il s’agit de la meilleure pratique lorsqu’une organisation a l’intention d’élaborer une stratégie homogène, en particulier lorsque plusieurs départements sont concernés, et de fixer des normes que chaque département doit respecter. Le principal facteur de valeur ajoutée du CCoE est qu’il élimine le stress et les frictions et qu’il décentralise l’ensemble du processus de migration.

Ameena : Vos recommandations pour la mise en place d’un CCoE efficace ?

Prasanna : Un centre d’excellence en informatique dématérialisée (CCoE) est le fruit des efforts et de la contribution de plusieurs départements. Qu’il s’agisse d’un réseau de sécurité ou de stratégies d’application, des experts de différentes équipes devraient travailler main dans la main pour rassembler les meilleures politiques, pratiques et principes en matière d’informatique dématérialisée, qui peuvent être centralisés et conservés comme point de référence à suivre par tous les membres de l’organisation. La mise en place d’un CCoE n’est pas une stratégie ponctuelle et les organisations doivent s’efforcer de l’améliorer en permanence.

Voici quelques-unes des meilleures façons d’obtenir le CCoE :

- Gouvernance : Créez des politiques en constituant une équipe interfonctionnelle au sein de l’organisation. L’organisation y adhère instantanément et aucune idée n’est laissée de côté lors de l’élaboration de stratégies gagnantes.

- Courtage : Consulter les utilisateurs lors de la sélection des fournisseurs de services en nuage et de l’architecture des solutions en nuage, ainsi que collaborer avec l’équipe d’approvisionnement pour la négociation des contrats et la gestion des fournisseurs. Cela permettra de disposer d’un large éventail de choix pour l’acquisition de technologies et contribuera à optimiser les coûts.

- Communauté : Construisez une communauté de connaissances où une structure de soutien plus large, telle que des événements de formation, un dépôt de code source, etc., est créée et une plus grande sensibilisation est formée au sein de l’organisation.

Un CCoE est le pivot qui permet de garantir que l’adoption de l’informatique dématérialisée est bien gérée, sécurisée, rentable et alignée sur les objectifs de l’entreprise. Il fournit la structure et l’expertise nécessaires aux organisations, qu’elles soient nouvelles ou existantes, pour naviguer dans les complexités de l’informatique en nuage et tirer le maximum d’avantages des technologies de l’informatique en nuage.

Stratégie n°3 – Utiliser une combinaison d’approches de migration vers le cloud

Ameena : Comment les entreprises peuvent-elles quantifier la valeur de l’informatique dématérialisée ?

Prasanna : Un environnement en nuage offre une évolutivité instantanée et propose une pléthore de choix technologiques aux entreprises. Le principal avantage est que les organisations n’ont pas à se préoccuper de la licence, car tout est compris dans le forfait. Les organisations auront également la possibilité d’utiliser les différents outils natifs fournis dans l’offre groupée.

Cela permet d’avoir un coût prévisible et un investissement unique dans l’infrastructure avec toutes les caractéristiques requises pour la durabilité.

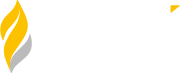

Ameena : Le rapport d’enquête de McKinsey indique que les entreprises qui optimisent leur valeur commerciale ont tendance à opter pour un mélange d’approches entre lift and shift, remédiation ciblée et réécriture des applications à l’aide d’outils “cloud-native”.

Lift and shift, remédiation ciblée et applications de réécriture : Pour quelle approche voterez-vous ? Pourquoi?

Prasanna : Tous. Chaque stratégie possède des attributs uniques et répond à une certaine liste de contrôle de l’état de préparation à l’informatique dématérialisée. L’une des trois stratégies peut convenir à chaque demande, au cas par cas.

La stratégie “lift and shift” est plus adaptée aux applications matures et prêtes pour l’informatique en nuage. Lorsque les organisations optent pour une stratégie “lift and shift”, elles doivent tenir compte de la stabilité et des prouesses techniques qu’elle va apporter. Dans un premier temps, ils doivent vérifier si l’application est techniquement viable à long terme et préparer une solide liste de contrôle de la migration pour quantifier sa valeur.

En revanche, dans le cas d’une remédiation ciblée, les organisations doivent effectuer un travail de base pour que l’application soit prête pour l’informatique dématérialisée. En fonction de la maturité de l’application, du budget, des délais et de la valeur qu’ils y voient, ils peuvent opter pour cette stratégie. Contrairement au lift and shift, la remédiation des cibles n’est pas instantanée et peut ralentir le processus de migration vers l’informatique dématérialisée.

L’approche de la réécriture est souvent utilisée en dernier recours par les organisations. Ils optent pour cette approche lorsque leurs applications n’entrent jamais dans le cadre de l’informatique dématérialisée et lorsqu’il leur est difficile de faire évoluer leurs applications existantes.

Bien que le calendrier et le budget soient les principaux paramètres que les organisations doivent prendre en compte lorsqu’elles choisissent la stratégie de leur changement, la stabilité de l’application vient en tête de liste.

Stratégie n° 4 – Utiliser plus d’un CSP pour obtenir de meilleurs résultats

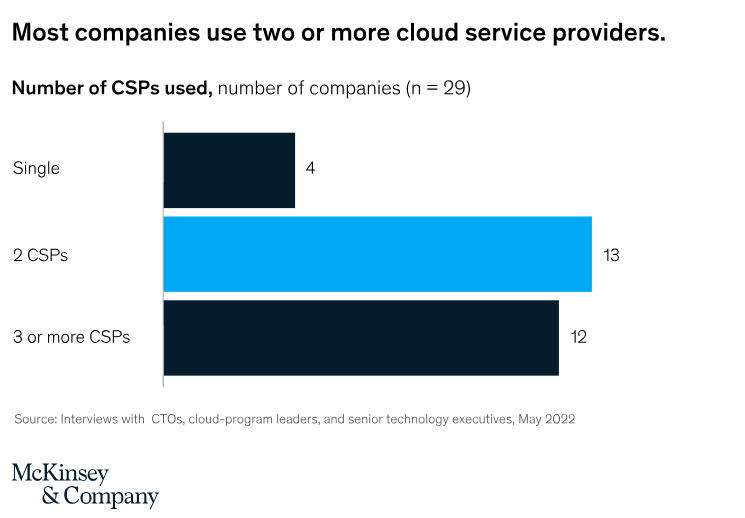

Le rapport McKinsey indique que la plupart des entreprises préfèrent faire appel à plus d’un fournisseur de services d’informatique dématérialisée (CSP) dans le cadre de leur migration vers l’informatique dématérialisée.

Ameena : Quelles sont vos suggestions à ce sujet, Prasanna ?

Prasanna : Avoir plus d’un CSP serait la bonne stratégie en fonction du type d’activité, de la région et des partenariats avec les clients que les organisations ont. Cela permet également de comprendre le paysage de l’industrie et d’obtenir plus d’informations sur tous les acteurs.

La perception commune que chaque organisation a de nos jours, lorsqu’elle opte pour plusieurs CSP, est qu’elle pourrait avoir un plus grand pouvoir de négociation. Les entreprises, plutôt que d’envisager la question sous le seul angle des coûts, devraient prendre en compte d’autres facteurs importants tels que leur stratégie en matière d’informatique dématérialisée, le coût total de possession (TCO) et le retour sur investissement (RoI).

Lors de la mise en œuvre de systèmes basés sur le cloud pour les clients, il est possible qu’ils aient leurs propres partenaires privilégiés ou fournisseurs de services cloud stratégiques avec lesquels nous devons travailler. C’est pourquoi les entreprises technologiques doivent se préparer à faire face à de multiples FSC.

Stratégie n°5 – Mettre en œuvre des plateformes de protection des applications natives pour le cloud

En raison de la complexité des environnements multi-cloud, 32% des organisations ont du mal à donner la priorité aux améliorations de sécurité et 3 organisations sur 4 utilisent le CNAPP pour protéger leur environnement multi-cloud. Comprendre l’essence du CNAPP est devenu une nécessité pour améliorer la sécurité et l’efficacité opérationnelle dans la mise en œuvre de l’informatique dématérialisée. C’est ce qui m’a amené à me plonger dans le rapport CNAPP de la Cloud Security Alliance.

Dans la section suivante, nous allons explorer les idées et les meilleures pratiques partagées par Feroz, en mettant en lumière la façon dont le CNAPP optimise les mesures de sécurité dans ce paysage dynamique.

Ameena : Quelle est la meilleure façon de mettre en œuvre un CNAPP dans un environnement de cloud hybride ?

Feroz : La mise en œuvre d’une application native dans le nuage (CNAPP) dans un environnement de nuage hybride implique une combinaison de ressources sur site et dans le nuage. Pour y parvenir efficacement, les organisations doivent prendre en compte des facteurs tels que l’architecture, les modèles de déploiement, la sécurité et la gestion. Voici une façon méthodique de procéder :

> Commencez par évaluer les besoins et les objectifs de l’adoption du cloud hybride. Déterminez quelles parties de l’application doivent être exécutées dans le nuage et lesquelles doivent rester sur place.

> Choisissez une architecture adaptée aux besoins de l’organisation. Ils peuvent soit utiliser une passerelle API hybride pour gérer le trafic entre les composants sur site et dans le cloud, soit conteneuriser les applications, soit opter pour l’informatique sans serveur.

> Chaque CSP a ses propres atouts et ses propres services. Choisissez donc celui qui correspond aux besoins de l’organisation et de l’application.

> Mettez en œuvre des mesures de sécurité solides telles que la gestion de l’identité et de l’accès (IAM), le cryptage et les politiques de sécurité pour protéger les données et les ressources.

> Déterminez les modes de gestion des données dans l’environnement hybride. Ils peuvent avoir besoin de solutions de réplication, de synchronisation ou de stockage des données qui fonctionnent de manière transparente entre les bases de données sur site et les bases de données en nuage.

> Mettez en place des mesures de connectivité sécurisées, telles que des réseaux privés virtuels (VPN), Direct Connect ou ExpressRoute, entre les environnements sur site et en nuage.

> Mettez en œuvre des outils de surveillance et de gestion sur site natifs de l’informatique en nuage afin d’obtenir une visibilité sur les composants sur site et dans l’informatique en nuage.

> Mettez en œuvre un pipeline CI/CD robuste capable de déployer et de tester des applications dans des environnements hybrides et de mettre en place un plan de retour en arrière en cas de problème.

> Planifiez la reprise après sinistre en créant des stratégies de sauvegarde et de redondance qui fonctionnent à la fois sur les ressources sur site et dans le nuage.

> Veillez à ce que l’ensemble de l’équipe soit bien formée à la gestion des environnements de cloud hybride et documentez l’ensemble des processus et des configurations.

>Examinez et optimisez régulièrement la configuration du nuage hybride. Adopter les pratiques DevSecOps pour améliorer et mettre à jour en permanence le CNAPP.

> Testez en permanence le CNAPP dans l’environnement hybride et contrôlez ses performances et sa sécurité. Utilisez les données collectées pour continuer à mettre à jour les solutions du CNAPP.

Ameena : Selon vous, comment les entreprises devraient-elles gérer les autorisations dans plusieurs nuages ?

Feroz : La gestion des autorisations multi-cloud consiste pour les entreprises à accorder le bon niveau d’accès aux utilisateurs, aux services et aux applications tout en garantissant la conformité, en minimisant les risques et en maintenant une posture de sécurité cohérente. Voici quelques-unes des meilleures pratiques que les organisations peuvent suivre pour mieux gérer l’accès multi-cloud :

- Assurez la gouvernance de la gestion des identités et des accès (IAM) avec l’IAM centralisé, l’authentification unique (SSO) et le contrôle d’accès basé sur les rôles (RBAC).

- Appliquez le principe du moindre privilège (PoLP) à toutes les autorisations. N’accordez que le niveau d’accès minimal nécessaire aux utilisateurs et aux services pour accomplir leurs tâches et révoquez les autorisations inutiles.

- Utilisez des outils d’automatisation et des scripts tels que Infrastructure as Code (IaC) et Configuration a Code (CaC) pour gérer les autorisations, les rôles et les politiques de manière cohérente sur plusieurs plateformes cloud.

- Mettez en œuvre une politique en tant que code (PaC) à l’aide d’outils tels que HashiCorp Sentinel ou AWS Config Rules pour définir et appliquer des politiques de sécurité de manière cohérente dans différents nuages.

- Envisagez d’utiliser des solutions IAM agnostiques qui fonctionnent de manière transparente entre les différents fournisseurs de cloud, ce qui permet de maintenir une approche cohérente de la gestion des autorisations.

- Mettre en œuvre des outils CSPM pour évaluer automatiquement les configurations et les autorisations de sécurité des ressources en nuage dans différents nuages et fournir des recommandations d’amélioration.

- Mettre en œuvre un système centralisé de gestion des informations et des événements de sécurité (SIEM) et des chambres fortes pour stocker, gérer et distribuer en toute sécurité les informations sensibles, telles que les mots de passe, les clés API, les clés de cryptage et d’autres informations d’identification.

Comment quantifier la valeur de l’informatique en nuage ?

Laissez vos commentaires et vos questions dans les commentaires ci-dessous. Nos titans de la technologie se feront un plaisir de vous répondre.

Si vous aimez notre contenu et ne voulez pas manquer les prochaines informations, abonnez-vous à Z to A Pulse !